ก่อนอื่นต้องเข้าใจหลักการของ Cloudflare ก่อน ว่าบริการนี้สามารถซ่อน IP ได้อย่างไร? บริการของ Cloudflare สามารถแบ่งออกเป็น 2 ส่วนหลักๆคือ Cloudflare CDN – จะเป็นการให้บริการ CDN ที่จะมาคั่นระหว่าง Client <=> Cloudflare <=> Server ซึ่ง Traffic ทั้งหมดจะต้องวิ่งผ่าน Cloudflare จะไม่ได้วิ่งไ…

Header ที่ควรจะมีใน Nginx config เพื่อเพิ่มความปลอดภัยให้กับเว็บไซต์ของเรา เอาไปไว้ในส่วนของ server { … } นะครับ แล้วถ้าไม่ได้ใช้ Nginx หละ ทำยังไง? เราสามารถใช้ .htaccess rewrite rule ใน Apache ได้ครับ สามารถใช้ได้กับทุกเว็บ ทุก CMS เช่น WordPress เป็นต้น ทดสอบ HTTP Header Validation ได้ที่ลิ…

เอาหละ เมื่อเรา Install & Config ตัวระบบ Pi-hole ของเราเรียบร้อยแล้ว สิ่งหนึ่งที่ผมให้ความสำคัญมากก็คือ ระบบ DNSSEC เพราะมันจะเป็นมาตรฐานความปลอดภัยในปัจจุบันและอนาคตที่ควรจะคำนึงถึงอย่างมาก สำหรับตอนที่ 5 เราจะมาดูวิธีการตรวจสอบ Pi-hole ของเรา ว่ารองรับการ Req DNSSEC หรือไม่? ในบทความนี้ผมจะใช…

สำหรับท่านที่ติดตั้ง Pi-hole พร้อมแล้ว เรามาดูวิธีการตั้งค่าเพิ่มเติมจากค่า Default หรือค่าที่ติดตั้งมาตั้งแต่แรกกันนะครับ สำหรับใครที่ยังไม่มี Pi-hole สามารถอ่านบทความก่อนหน้าได้ครับ เริ่มต้น ก็ให้เราเข้าสู่ระบบ /admin กันก่อนเลย จากนั้นเราจะเห็น Admin Dashboard อันสวยงามของ Pi-hole เรามาเริ่มกันเล…

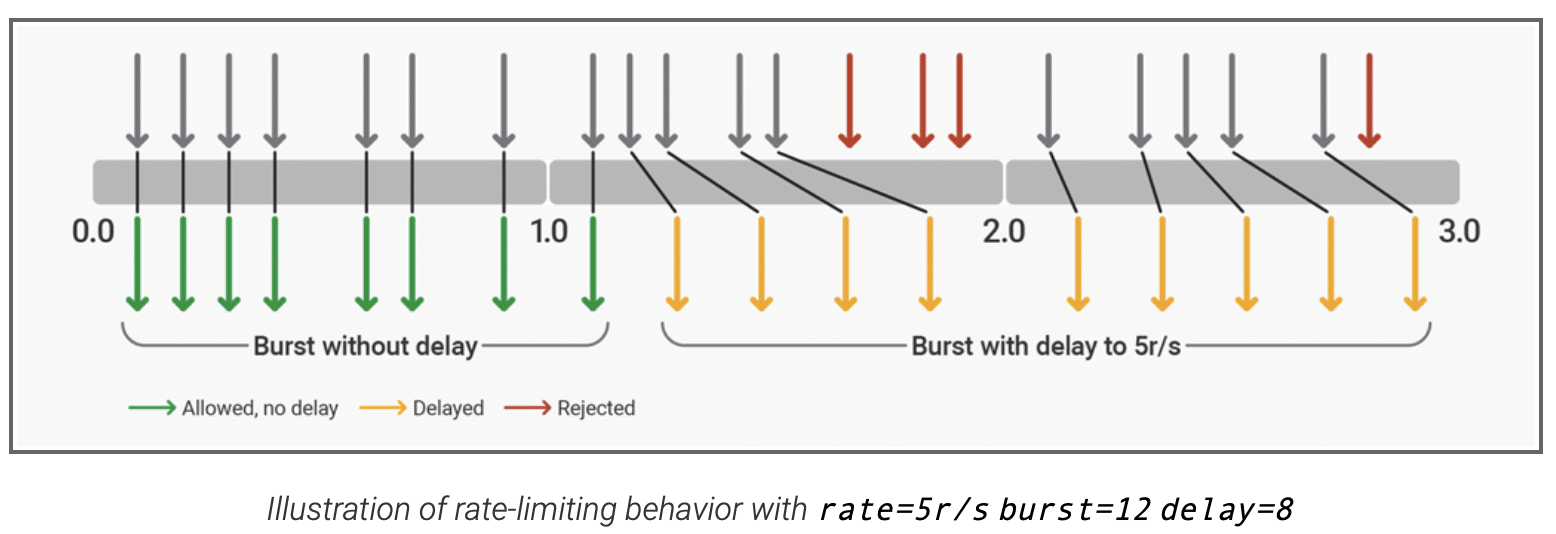

สำหรับท่านที่ตรวจสอบ Log แล้วพบว่ามีการเรียกใช้งาน wp-login.php แบบ POST /wp-login.php จำนวนมากๆ และแน่นอน ในวินาทีเดียวกัน ก็จะมีหลาย Req ด้วย เรียกได้ว่าโดน Access แบบรัวๆไม่ยั้ง เพื่อสุ่มรหัสผ่าน Login เข้าสู่ระบบ WordPress ของเรานั่นเอง สำหรับท่านที่ใช้ Cloudflare CDN อยู่แล้ว สามารถดูวิธีป้องกั…